تعريف أمن المحيط

منوعات / / July 04, 2021

بقلم غويلم ألسينا غونزاليس ، في أبريل. 2017

من السهل جدا التحدث عنها الأمن المعلوماتي بعبارات غامضة وعامة ، ولكن من الصعب العثور على أشخاص بدون تدريب مهني في الموضوع الذي يتقنون المصطلحات ويعرفون المفاهيم الكامنة وراء كلمات عامية.

من السهل جدا التحدث عنها الأمن المعلوماتي بعبارات غامضة وعامة ، ولكن من الصعب العثور على أشخاص بدون تدريب مهني في الموضوع الذي يتقنون المصطلحات ويعرفون المفاهيم الكامنة وراء كلمات عامية.

هذا هو الحال في سلامة محيط الشبكة الحوسبة، لأنه إذا سألت المستخدمين ، فإن القليل جدًا أو لن يعرف أحد كيفية تعريفه ، وما إذا كانت الشبكة تمتلكه أم لا.

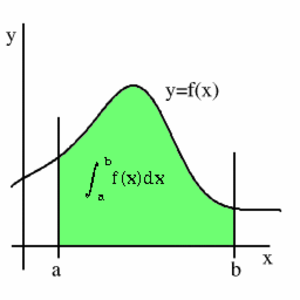

في الواقع ، الاسم بديهي تمامًا للمفهوم الذي يخفيه ، وإذا قمنا بالتوازي مع الأمان المادي للمبنى ، فإن الأمن يحمي المحيط حواف الشبكة المحلية من الأخطار التي قد تنشأ من الشبكات الأخرى التي يمكن أن تكون مترابطة معها ، بشكل عام ، إنترنت

الناس قالو ذلك إنترنت إنها شبكة من الشبكات ليست عبثًا ، لأنها تتصل بعدد لا نهائي من الشبكات المحلية. ويتم إجراء هذه الاتصالات من خلال بوابة ، عادةً ما يكون ملف جهاز التوجيه

على سبيل المثال ، في منزلنا لدينا شبكة محلية معدة ، لأن أجهزتنا تتصل بجهاز التوجيه ، مثل هاتف ذكي و ال الحاسوبومن هذا الجهاز يخرج كابل وهو الذي يجلب إشارة الإنترنت. لذلك ، ننضم إلى شبكتين مختلفتين تسمحان بمرور المعلومات بين إحداهما والأخرى.

إذا هو جهاز التوجيه أو تحول يسمح فقط للمعلومات بالمرور من مكان إلى آخر ولا يقدم أي إضافات من حيث الخدمات الأمنية ، سيتعين علينا الاهتمام منع عدوى فيروسات الكمبيوتر وهجمات البرامج الضارة في كل من الأجهزة الطرفية المتصلة ، بينما إذا وضعنا تدابير في الجهاز الذي يعمل بمثابة "جسر" بين الشبكات (وبالتالي ، محيط شبكتنا المحلية) ، سنكون قد أنشأنا منطقة آمنة من الأبواب في الداخل.

إذا أنشأنا مساحة آمنة بين الشبكة الداخلية والخارجية ، فسيتم تسميتها منطقة منزوعة السلاح

ويسمح بمرور المعلومات الواردة من الشبكة المحلية والإنترنت ، ولكن لا يُسمح بإرسال المعلومات إلا إلى الإنترنت ، وبالتالي حماية الشبكة المحلية عن طريق العزلة.

ما هو معتاد في هذه المناطق منزوعة السلاح هو الخوادم التي يمكنها تنفيذ المهام والخدمات المطلوبة من الإنترنت ، مثل بريد الكتروني أو خادم الويب.

من بين العناصر الأمنية التي تسمح لنا بتحديد الأمن المحيط والمنطقة منزوعة السلاح ، لدينا جدار الحماية ، الذي يسمح لنا بحظر الطلبات التي تصل إلى الخدمات التي لا نريدها ، المنصة مضاد للفيروساتوالشبكات الخاصة الافتراضية (VPN) و مواضع الجذب.

من بين العناصر الأمنية التي تسمح لنا بتحديد الأمن المحيط والمنطقة منزوعة السلاح ، لدينا جدار الحماية ، الذي يسمح لنا بحظر الطلبات التي تصل إلى الخدمات التي لا نريدها ، المنصة مضاد للفيروساتوالشبكات الخاصة الافتراضية (VPN) و مواضع الجذب.

هذه الأجهزة الأخيرة هي "فخ" يسمح للمتطفل أن يشتت انتباهه عن أنظمة الكمبيوتر الحقيقية للشركة أو المؤسسة.

في مواجهة معضلة الحاجة إلى حماية العديد من الأجهزة المختلفة المتصلة بالشبكة المحلية ، يمكننا استخدام ملف نهج مركزي ، للدفاع عن بوابة يتم خلفها محاذاة مختلف المحطات المتصلة بالشبكة محلي.

الصور: فوتوليا - بيتر جوريك / فريشيديا

موضوعات أمان المحيط